Sécurité du système d'information et Sécurité Périphérique

En France en 2023, 278 770 atteintes numériques ont été enregistrées par les services de police et de gendarmerie. On constate une augmentation moyenne de 8% par an (40% entre 2019 et 2023).

En 2024, l'ANSSI a traité 4386 événements de sécurité soit une augmentation de 15% par rapport à 2023. La même année, 144 compromissions par ransomware (rançonlogiciel) à été porté à la connaissance de l'ANSSI. Les PME, TPE, ETI consituent la catégorie la plus affectée par ce type d'attaque.

L’assistance à cybermalveillance.gouv.fr a été demandé par les entreprise pour le piratage des comptes pour 23,5% des attaques, le hameçonnage (phishing) pour 21,2% et le rançongiciel (ransomware) pour 16,6% . Une collectivité sur 10 a déclaré avoir été victime d’une ou plusieurs attaques entre Novembre 2022 et Novembre 2023 avec pour conséquence des interruptions d’activité (40%), la destruction de données (20%), des pertes financières (20%), des vols de données (14%), des atteintes à l’image (12%)

Dans le monde on a comptabilisé 2220 cyberattaques par jour (Source : Security Magazine). Les pertes financières générées atteignent 12,5 Milliards de dollars pour 880318 attaques référencées par des plaintes (Source : Internet Crime Complaint – IC3 - USA).

Actuellement, la pérennité d’une entreprise est fortement dépendante de la sécurité qu’elle met en œuvre pour protéger son environnement et notamment le système d’information. Les menaces sont réelles et doivent être prises au sérieux. La clé du développement passe par le numérique au sens large mais son corolaire est la sécurité. Ce point doit être stratégique et faire l’objet d’une politique globale au sein de l’entreprise. La résilience de l’entreprise passe par la protection, l’anticipation et la gestion du risque. Les moyens mis en place peuvent être progressifs pour une protection évidente et rassurante. Il s’agit dans un premier temps de bonnes pratiques.

La réalisation d'un audit de votre sécurité interne permet de détailler les manques actuels et les possibilités d'amélioration. Les corrections peuvent être simples ou demander des investissements en temps ou en argent. Ceci sera expliqué et justifié et vous pourrez ensuite décider d’un planning ou des investissements nécessaires. Cette seconde phase peut également être opérée avec un accompagnement pour l'étude des différentes possibilités et la réalisation effective.

En sécurité défensive il est impératif de prendre en compte les éléments suivants :

Sécurité : Le réseau interne

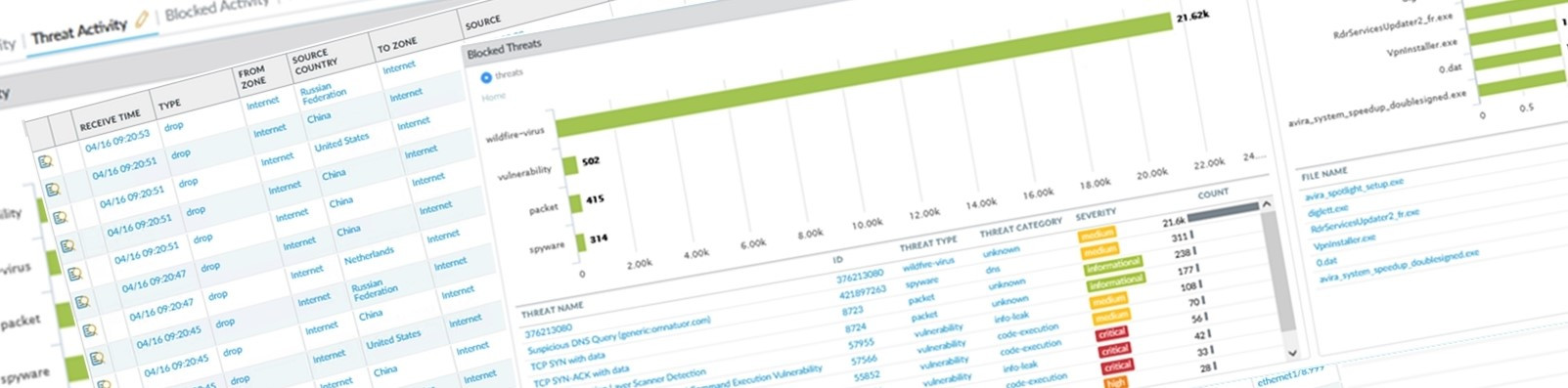

Par exemple : Comment est-t-il conçu, segmenté, comment est effectué le routage? Est ce que l'on dispose d’un équipement réalisant du filtrage (anti-virus, accès) entre les postes et les serveurs, vers ou depuis Internet ?

Et de nombreuses autres questions...

Sécurité : La gestion des comptes et des accès internes

Par exemple : Quelle est la politique des mots de passe (4, 8,10 caractères), le mot de passe n’expire jamais, le mot de passe est généré avec 12 caractères de manière aléatoire et chacun a un Post-it dessous son clavier ?

Et de nombreuses autres questions...

Sécurité : La gestion des flux

Par exemple : Est que l'on dispose d'un Pare-Feu efficace et bien configuré ? Est-ce que les accès distants sont protégés par une double authentification (MFA). Est-ce que les accès et tunnels VPN avec les clients ou les fournisseurs ou les prestataires sont correctement configurés et protégés ? (en 2021, 20% des attaques par rebond via un prestataire). Si un client ou un fournisseur fait l’objet d’une attaque, est-ce que l'on risque d’être impacté ?

Et de nombreuses autres questions...

Sécurité : La protection des données du SI en cas d’attaque ou de sinistre

Par exemple: Est-ce qu'un plan de crise en cas d'attaque est établi ? Est ce que l'on dispose d’un Plan de Continuité ou de Reprise (PCA/PRA) et la possibilité de revenir en arrière sur l’intégralité du stockage en cas de crypto-locker? Est ce que l'on dispose de sauvegardes vérifiées? Est ce le système de sauvegarde est protégé ? Est ce que l'on dispose de sauvegardes immuables en plus des sauvegardes standard ?

Et de nombreuses autres questions...

Certains dirigeants ne considèrent pas encore la gestion de la sécurité pour des raisons diverses :

C’est complexe, cela impose des contraintes au personnel, c’est trop cher, ce n’est pas visible au niveau retour sur investissement, nous ne sommes pas une banque ou l’armée.

Le risque est cependant très important et peut engager la viabilité et la poursuite des activités de l’entreprise. Les attaques depuis Internet ne sont pas uniquement ciblées sur l’entreprise elle-même. Certaines sont automatisées et ne visent personne en particulier et testent les défaillances de sécurité à grande échelle. Et il suffit d’une erreur humaine (phishing, mauvais paramétrage) pour déclencher une catastrophe.

Les moyens mis en œuvre vont également permettre la confiance des clients, fournisseurs ou investisseurs.

La mise en place de la sécurité est une assurance. Sans assurance, l’entreprise s’expose à l’arrêt d’exploitation, à des pertes de données, à des coûts induits, à des pertes de temps, de clients. Les coûts de gestion de la crise peuvent également augmenter considérablement : expertise, achat de matériels, prestations de services de remise en état du SI, nouvelle saisie de données, coûts liés aux messages de crises (préservation de l’image de marque vers les clients et les fournisseurs) , coûts liés au juridique (Etude des impacts, dépôt de plainte) .